Stir/Shaken fait référence à un ensemble de protocoles et de méthodes développés pour authentifier l’appelant et les données associées lors des appels effectués via le réseau VoIP (1).

Stir/Shaken fait référence à un ensemble de protocoles et de méthodes développés pour authentifier l’appelant et les données associées lors des appels effectués via le réseau VoIP (1).

L’objectif principal de ces mesures est de réduire les appels automatisés frauduleux, ce qui contribue à atténuer les cas d’usurpation d’identité et d’autres menaces pesant sur la sécurité de la VoIP.

Il existe trois événements ou dates clés sur la voie de la prévention de l’usurpation de l’identité de l’appelant :

- en juillet 2019, grâce à la décision n° 2019-0954 de l’ARCEP (2), des restrictions géographiques associées à certains numéros de téléphone ont été assouplies. De plus, un mécanisme d’authentification a été introduit dans le but de protéger les utilisateurs contre le vol de leur numéro de téléphone, comme indiqué au point 9 de cette décision ;

- en juillet 2020, la loi « Naegelen » (3) a été adoptée. Cette loi a imposé des limitations concernant l’émission, l’acheminement et la présentation de l’identification de l’appelant pour les numéros de téléphone français. De plus, la loi exige la mise en place d’une solution d’authentification de l’identité de l’appelant afin de remplacer le filtrage international. Cette solution d’authentification est notamment intégrée à l’article L.44, IV, du Code des postes et communications électroniques ;

- en juillet 2023, une échéance importante est arrivée à son terme puisque la mise en œuvre de la loi « Naegelen » devait être achevée. En effet, à compter du 25 juillet 2023, dans le but de combattre les escroqueries téléphoniques, les opérateurs en France seront tenus de mettre en place la technologie Stir/Shaken afin de filtrer les appels qui ne sont pas authentifiés. Ce mécanisme prendra la place du filtrage international.

Stir/Shaken : un outil dual pour une finalité unique

La technologie Stir/Shaken désigne un ensemble de deux protocoles qui fonctionnent de façon combinée et complémentaire.

- Stir (Secure Telephone Identity Revisited) qui vise à prévenir les appels frauduleux utilisant la technologie VoIP, en vérifiant l’identité téléphonique grâce à des signatures numériques et à des attestations d’identité.

- Shaken (Signature-based Handling of Asserted information using toKENs) qui s’occupe de l’authentification des communications téléphoniques. Il vise à fournir une preuve tangible et fiable que l’appel provient réellement de l’identité de son émetteur.

Destinée à lutter contre l’usurpation d’identité de l’appelant sur les réseaux téléphoniques publics, la technologie Stir/Shaken permettra également à la Direction générale de la concurrence, de la consommation et de la répression des fraude (DGCCRF) de remonter l’origine de l’appel et de sanctionner les arnaqueurs.

Stir/Shaken : un processus d’authentification et de vérification

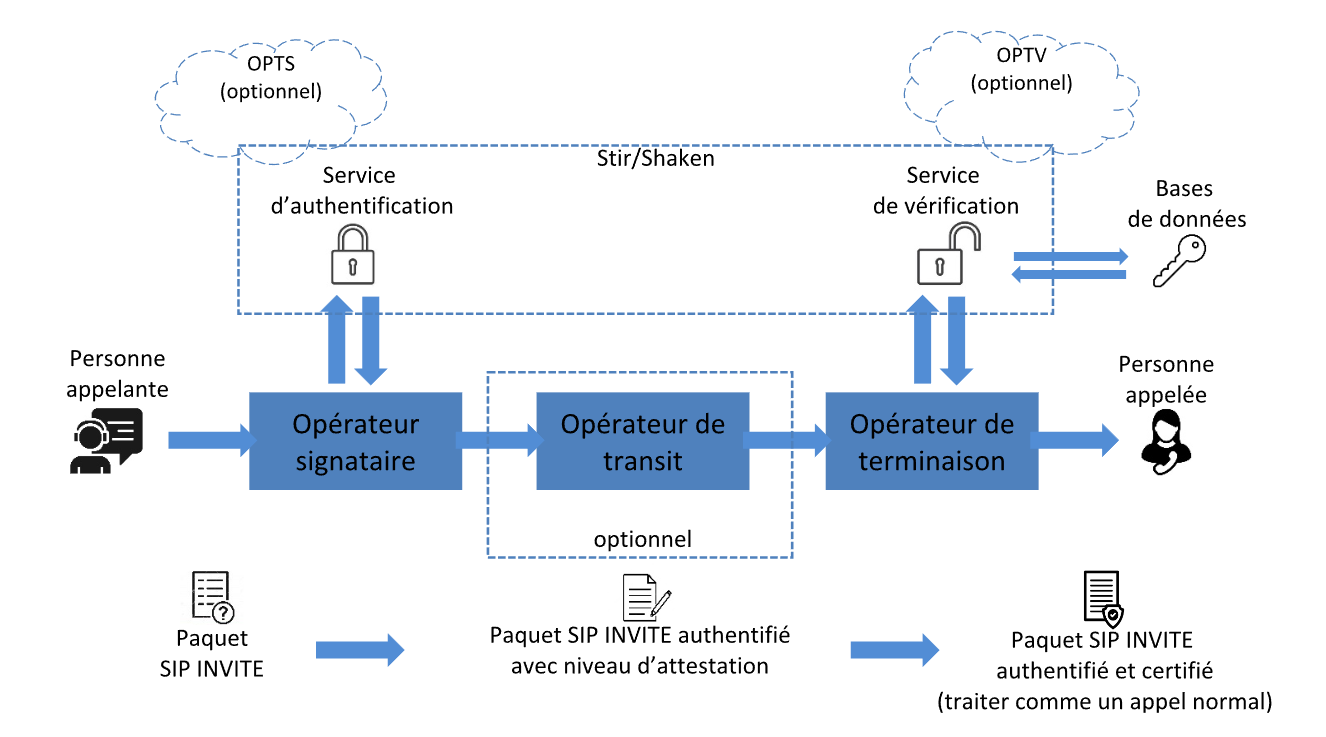

Le mécanisme Stir/Shaken opère au moyen d’infrastructures de clés cryptographiques classiques, qui autorisent les opérateurs à authentifier et à confirmer les en-têtes des appels téléphoniques SIP (4). Dans cette optique, il exploite des signatures numériques, approuvées par des certificats d’autorité, afin de certifier que l’appelant est effectivement la personne qu’il prétend être.

Les étapes de ce processus sont les suivantes :

1. Un signal d’appel est transmis

Le fournisseur de services VoIP de l’appelant reçoit le paquet SIP INVITE contenant toutes les informations fournies par l’appelant. Ce fournisseur est appelé opérateur d’origine. Lorsqu’un appel est émis en SIP sur le réseau public, l’opérateur signataire correspond généralement à l’opérateur d’origine.

Cet opérateur est l’opérateur détenteur du certificat utilisé pour la signature de l’appel émis en SIP. Il est responsable des informations véhiculées (dont le niveau d’attestation SHAKEN).

L’opérateur qui émet physiquement vers le réseau public les appels, n’est pas toujours l’opérateur d’origine « au plus proche » du client. L’opérateur d’origine, s’il est signataire, peut alors mandater l’opérateur qui émet vers le réseau public ses appels pour les signer pour son compte. Ce dernier est dit « opérateur technique de signature » (OPTS). L’opérateur signataire reste responsable de la signature des appels émis.

2. L’opérateur fournit une attestation d’appel

En se basant sur les données du paquet SIP INVITE et d’autres informations disponibles chez l’opérateur signataire (données client, liste des numéros attribués, etc.), celui-ci attribue une attestation à l’appel. Trois niveaux d’attestation existent :

- A : attestation complète, indiquant que l’opérateur certifie que l’appelant est autorisé à utiliser le numéro transmis dans le paquet SIP ;

- B : attestation partielle, signifiant que l’opérateur certifie la source de l’appel, mais ne peut confirmer si l’appelant est autorisé à utiliser ce numéro et

- C : attestation de passerelle, dans laquelle l’opérateur peut confirmer le point de réception de l’appel mais ne peut pas certifier de la source de l’appel.

3. Création de l’en-tête SIP d’identité

Une fois la communication certifiée par l’opérateur signataire, celui-ci peut créer l’en-tête SIP d’identité. Cet en-tête renferme des informations clés, notamment :

- le numéro de téléphone de l’appelant et

- celui du destinataire,

- l’horodatage,

- le niveau d’attestation et

- l’identifiant d’origine.

4. L’opérateur de transit : une option

Un appel SIP peut transiter par le biais d’un réseau d’un opérateur dit de transit. La responsabilité de celui-ci est limitée à la vérification de la présence et du bon format de la signature de l’appel.

Il doit interrompre l’appel si la signature est absente ou présente un format invalide, sauf pour les appels d’urgence.

Un opérateur de transit qui n’est pas en mesure de mettre en place le dispositif prévu pour identifier les appels d’urgence ne doit pas, sous sa seule responsabilité, couper les appels contrairement à ce qui est indiqué dans la loi Naegelen.

5. L’opérateur de terminaison

Le paquet SIP, contenant l’en-tête, est ensuite transmis à l’opérateur du destinataire de l’appel, appelé opérateur de terminaison.

Ce dernier déchiffre le certificat dès la réception du paquet, lit les données de l’en-tête SIP et prend en compte l’attestation de l’appelant selon l’opérateur d’origine.

L’opérateur de terminaison peut aussi mandater une autre entité en tant qu’« opérateur technique de vérification » (OPTV). Même s’il fait appel à un OPTV, l’opérateur de terminaison reste responsable.

6. L’examen du certificat numérique

L’opérateur de terminaison, ou son mandataire, examine le certificat numérique et le compare avec des bases de données additionnelles, incluant des références de certificats d’autres opérateurs et des listes de spam connues.

À cette étape, si le paquet SIP est suspecté d’être malveillant ou si la certification a été altérée, l’appel est interrompu. Dans ce cas, le destinataire ne sera pas informé de l’appel.

Si l’appel est authentifié et certifié, le paquet SIP INVITE poursuit son trajet et est traité conformément à la politique VoIP du destinataire.

Schématiquement, le processus Stir/Shaken se présente comme suit :

Les limites de cette technologie

1. Les limites techniques

Les limites techniques à la mise en œuvre de ce processus tiennent au fait que la loi ne prévoit pas d’exception pour les technologies vieillissantes.

En effet, le Réseau Téléphonique Commuté (RTC) ou les réseaux mobiles 2G et 3G par exemple, même s’ils sont amenés à progressivement disparaître, ne gèrent pas le protocole Stir/Shaken. Comme Stir/Shaken ne fonctionne que pour les appels VoIP, les réseaux d’anciennes génération n’assureront pas l’authentification.

2. Les limites géographiques

De plus, il existe des limites géographiques à l’utilisation du processus. En effet, le protocole Stir/Shaken reposant sur des certifications, cette condition peut poser un problème avec les appels depuis l’international puisque les opérateurs étrangers ne sont pas soumis à la législation française. Ils ne sont donc pas obligés de certifier les communications téléphoniques.

3. Les limites temporelles

Enfin, concernant les délais d’application de la loi, la Fédération française des télécoms (FFT) a déjà indiqué que les appels non authentifiés ne seraient pas bloqués à partir du 25 juillet 2023.

Si la phase de rodage de l’application du protocole Stir/Shaken a bien débuté le 30 juin 2023, le mécanisme de coupure n’est pas encore prêt.

De plus, la loi étant assez binaire (il faut soit authentifier l’appel, soit le bloquer), la mise en application des procédures se fera de façon progressive, avec une phase d’observation.

Conclusion

En définitive, il y a fort à penser que, pour les utilisateurs, rien ne va changer à court terme puisque les opérateurs se contenteront d’identifier et d’authentifier les appels sans rien bloquer.

Sur le moyen terme en revanche, les appels qu’ils recevront seront préalablement filtrés. Les numéros usurpés ne pourront plus être utilisés.

Par la suite, les utilisateurs pourraient même avoir des informations sur les appels qui s’afficheront directement sur leur terminal.

Frédéric Forster,

Lexing Département télécoms

Carl Buffière

Lexing Technologie

(1) La Voice over IP (VoIP ou voix sur protocole Internet en français), également appelée téléphonie IP, est une méthode et un groupe de technologies pour les appels vocaux qui consiste en la fourniture de sessions de communication vocale sur les réseaux de protocole Internet (IP) (Wikipédia – Voice over IP).

(2) Arcep Décision n° 2019-0954 du 11 juillet 2019 modifiant la décision établissant le Plan national de numérotation et ses règles de gestion.

(3) Loi n° 2020-901 du 24 juillet 2020 visant à encadrer le démarchage téléphonique et à lutter contre les appels frauduleux.

(4) Un téléphone SIP est un poste téléphonique utilisant la VoIP pour acheminer les communications. Il est à ce titre relié à une connexion IP internet, tout comme le serait un ordinateur. Il s’appuie sur un protocole standardisé, le SIP (Session Initiation Protocol). Ce dernier est garant d’une interopérabilité avec l’ensemble des lignes SIP, comptes SIP et équipements SIP proposés par un opérateur de télécommunications.