L’entrée en application du Règlement DORA sur la résilience numérique à destination des établissements financiers (banques, mutuelles, assurances, prestataires de crypto actif, etc.) est prévue pour le 17 janvier 2025 [1].

L’entrée en application du Règlement DORA sur la résilience numérique à destination des établissements financiers (banques, mutuelles, assurances, prestataires de crypto actif, etc.) est prévue pour le 17 janvier 2025 [1].

Ce règlement vise à harmoniser les règles applicables en matière de résilience numérique pour les entités financières de l’UE.

La résilience numérique se définie comme la capacité d’une organisation, (ici une organisation financière) à :

- résister, s’adapter et se rétablir dans les meilleures conditions

- face aux perturbations, aux pannes, et bien entendu aux cyberattaques qui pourraient avoir lieu sur son système informatique.

Quelles sont les parties prenantes à l’application du Règlement DORA ?

Les parties prenantes concernées par la réglementation sur la résilience numérique sont les entités financières directement, leurs sous-traitants ainsi que les régulateurs nationaux. Elles attendent que les autorités européennes communiquent des informations sur les modalités de mise en œuvre de ce règlement.

Une des informations importantes attendue concernait la définition d’un fournisseur de TIC pour un établissement financier qui devait être considéré comme « essentiel » ou « critique ».

Selon l’Unesco, un fournisseur de TIC est un fournisseur de « Technologies de l’Information et de la Communication ». Elles sont définies comme un :

« Ensemble d’outils et de ressources technologiques permettant de transmettre, enregistrer, créer, partager ou échanger des informations, notamment les ordinateurs, l’internet (sites Web, blogs et messagerie électronique), les technologies et appareils de diffusion en direct (radio, télévision et diffusion sur l’internet) et en différé (podcast, lecteurs audio et vidéo et supports d’enregistrement) et la téléphonie (fixe ou mobile, satellite, visioconférence, etc.) [2].

Pour les établissements financiers, un fournisseur de TIC pourrait concerner par exemple :

- la fourniture de prestations d’hébergement,

- l’édition d’un logiciel, d’un service de communication,

- les conseils en stratégie informatique, en transformation numérique ou en cybersécurité.

Dans le Règlement DORA, les établissements financiers ont l’obligation de déterminer la liste de leurs fournisseurs de TIC considérés comme essentiels ou critiques pour la stabilité et à l’intégrité de leur système d’information.

Une première réponse vient d’être apportée par l’AEMF ou ESMA, l’Agence Européenne des marchés financiers, dans un avis technique du 29 septembre 2023 [3].

Une approche du niveau de criticité en deux étapes

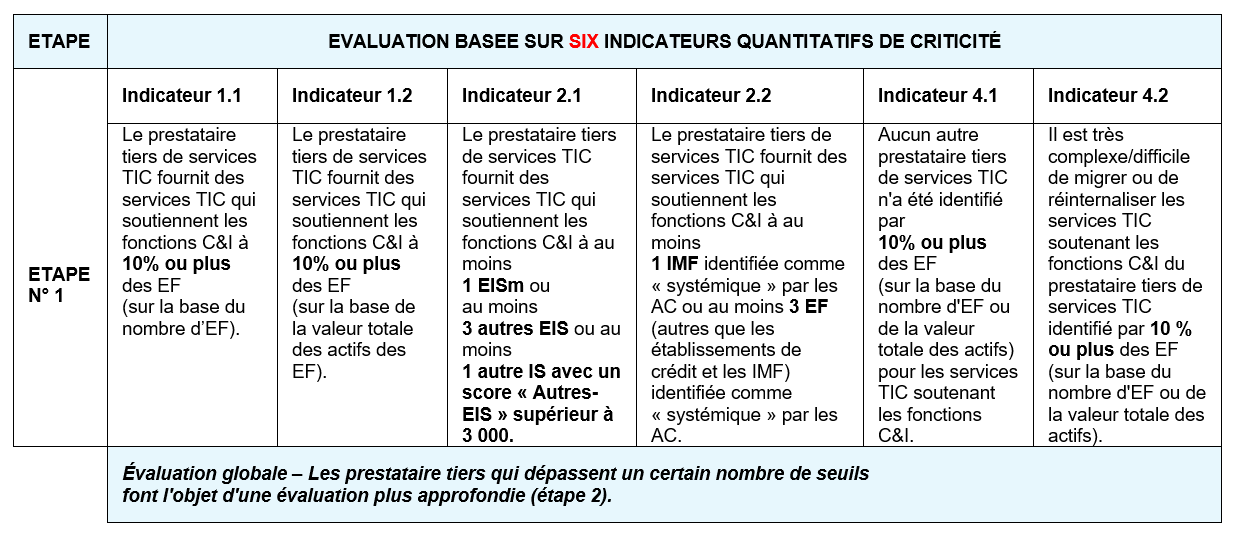

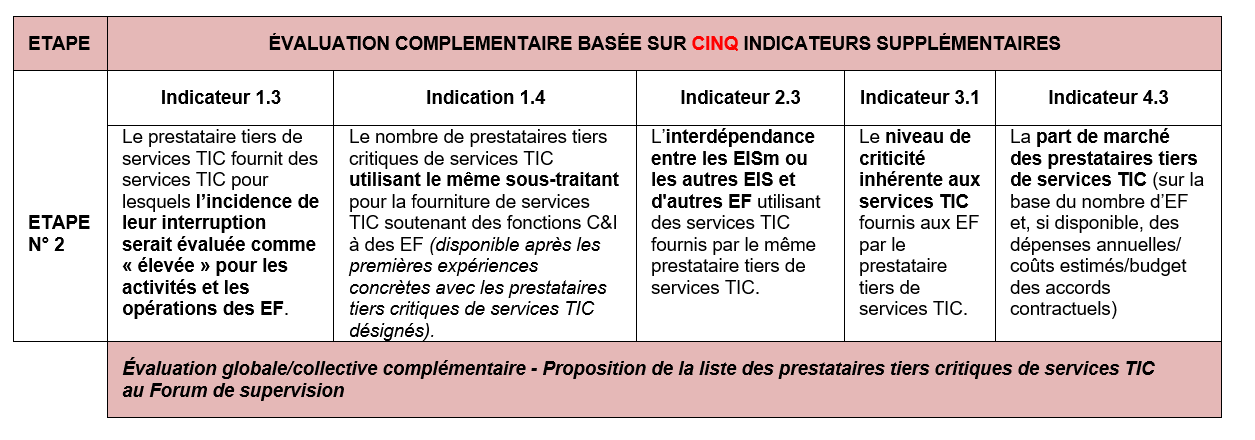

Pour évaluer la criticité d’un sous-traitant, l’agence européenne propose « 11 indicateurs quantitatifs et qualitatifs ainsi que les informations nécessaires pour construire et interpréter ces indicateurs selon une approche en deux étapes ».

Elle précise également que ces indicateurs sont considérés « des seuils minimaux de pertinence pour les indicateurs quantitatifs, lorsque cela est possible et applicable, à utiliser comme points de départ dans le processus d’évaluation visant à désigner les prestataires tiers critiques ».

La première étape consiste en l’examen d’une première série d’indicateurs objectifs concernant le volume d’activité du sous-traitant effectué pour le compte de l’établissement financier.

Ces indicateurs concernent notamment :

- l’impact d’une défaillance sur la fourniture de services financiers qui est fonction de 2 sous critères :

- le nombre d’établissements sur lequel s’appuie l’établissement financier ;

- le taux de dépendance d’un établissement financier au même prestataire de service IT.

- l’importance de l’entité financière notamment en termes de nombre d’établissements de l’organisme financier qui s’appuient sur le sous-traitant ;

- le degré de subsidiarité qui dépend des 2 sous critères suivants :

- l’absence d’alternative technique existante sur le marché

- les difficultés d’une migration des données vers un autre prestataire

Une fois cette première étude réalisée et les critères remplis, l’établissement financier doit procéder à une évaluation plus approfondie au cours d’une deuxième étape sur des critères du même type.

Illustration de la démarche en 2 étapes

L’AEFM a formalisé le tableau suivant pour illustrer la démarche de l’application du Règlement DORA en deux étapes [4] :

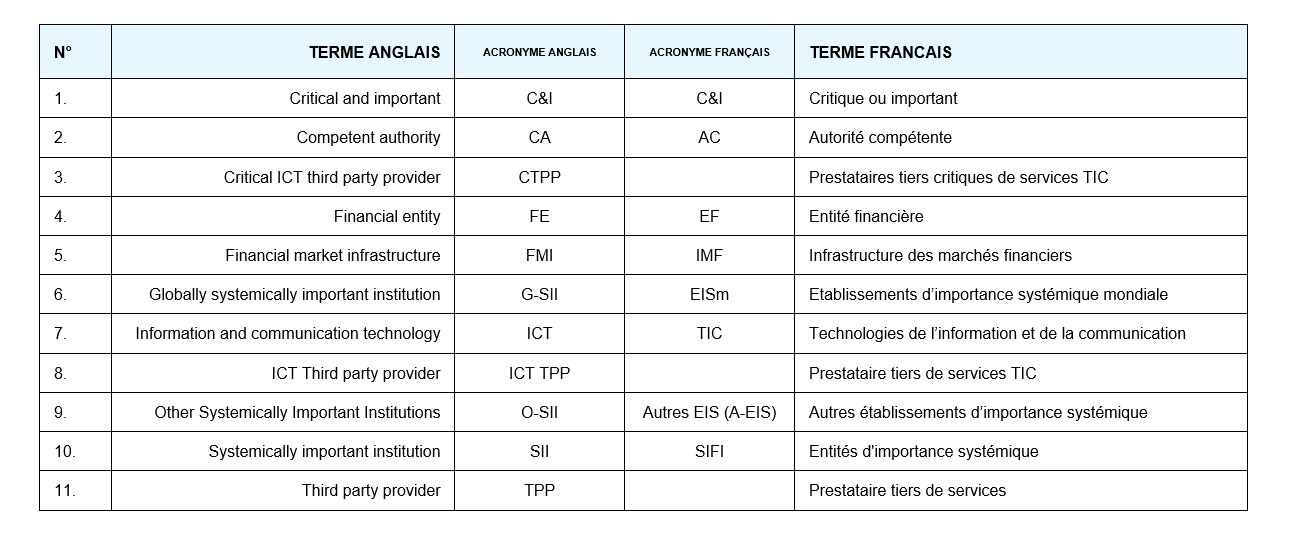

Légende associée

Ces critères objectifs seront sans doute précieux pour les RSSI des établissements financiers dans la mise en œuvre du règlement.

Anthony Sitbon

Lexing Technologies, Département sécurité

[1] « Le règlement DORA sur la résilience opérationnelle numérique », Article du 23 décembre 2022.

[2] Technologies de l’information et de la communication (TIC), Définition de l’Unesco.

[3] ESAs specify criticality criteria and oversight fees for critical ICT third-party providers under DORA. Les AES précisent les critères de criticité et les frais de surveillance pour les fournisseurs tiers de TIC critiques dans le cadre de DORA, Communiqué de l’ESAs du 29 septembre 2023.

[4] Joint European Supervisory Authorities’ Technical Advice, Avis ESA 2023-23 du 29 septembre 2023